Claude Code企業導入のセキュリティ完全ガイド:シャドーAIを防ぐ権限管理とZDR

- 1. 導入

- 2. 1. 「Zero-Data-Retention」モードによる学習利用の完全防止

- 3. 2. シャドーAIを防ぐ権限管理:管理コンソールとMDM連携

- 4. 3. AWS Bedrock / Google Vertex AI経由でのプライベート接続

- 5. まとめ:監視から「イネーブルメント」へ

- 6. Jicoo(ジクー)について

Claude Code企業導入のセキュリティ完全ガイド:シャドーAIを防ぐ権限管理とZDR

導入

エンジニアの生産性を劇的に向上させるエージェント型AIツール「Claude Code」。その導入は企業にとって大きな競争力となる一方で、ソースコードや認証情報の流出といったセキュリティリスクへの懸念も招きます。

現在、多くの企業で課題となっているのが「シャドーAI」です。現場のエンジニアが個人の判断でツールを導入してしまい、管理者が把握できない状態で機密データが処理されるリスクです。しかし、利用を一律に禁止することは、イノベーションを阻害するだけでなく、地下潜行によるさらなるリスク(隠れた利用)を助長しかねません。

本記事では、CTOやIT管理者が押さえておくべき、Claude Codeを「安全に」全社導入するためのセキュリティ対策とガバナンス構造について解説します。

- データ保護: 「Zero-Data-Retention (ZDR)」により、プロンプトやコードの学習利用を技術的に遮断する方法

- 強制力のあるガバナンス: MDMと設定ファイル(

managed-settings.json)を用いた、ローカル環境のシステム的な制御 - セキュアなインフラ: AWS Bedrockなどを経由し、閉域網や既存IAM認証へ統合するアーキテクチャ

これは単なるツール導入の手順書ではありません。「開発者の自律性」と「組織の安全性」を両立させ、攻めのセキュリティ体制を構築するためのガイドです。

1. 「Zero-Data-Retention」モードによる学習利用の完全防止

企業導入において最大の懸念事項は、「自社のソースコードがAIの学習に使われ、他社への回答として流出すること」です。Claude Codeのエンタープライズ利用では、このリスクを排除する明確な仕組みが提供されています。

ZDR(データ保持ゼロ)の仕組み

Zero-Data-Retention (ZDR) は、商用APIやエンタープライズプランにおいて適用可能な特約設定です。このモードが有効化された環境では、以下の挙動が保証されます。

- 即時破棄: 送信されたプロンプト(コード片や指示)および生成結果は、処理完了直後にバックエンドサーバーから削除されます。

- 学習利用の禁止: データはモデルのトレーニングやファインチューニングに一切使用されません。

- ログの非保持: 通常の運用ログとしてもデータ内容が保持されないため、万が一のサーバー侵害時にも情報流出リスクを極小化できます。

プラン別の適用条件

ZDRはプランによって適用可否が異なります。企業利用では必ずZDRが適用可能なプランを選択する必要があります。

| プラン | 学習利用 | ZDR適用可否 | 企業利用への適性 |

|---|---|---|---|

| Consumer (Free/Pro) | 設定でオプトアウト可 | 不可 | △(個人利用向け、監査不可) |

| API (Commercial) | デフォルトで学習なし | 可 | ◎(システム組み込みに最適) |

| Enterprise | デフォルトで学習なし | 可 | ◎(全社導入の標準) |

実務的には、開発チームに個人のProアカウントを使わせるのではなく、会社として契約したエンタープライズシートやAPIキーを付与し、管理されたZDR環境下で利用させることがSaaS管理の鉄則です。

2. シャドーAIを防ぐ権限管理:管理コンソールとMDM連携

「社員が勝手にAIを使ってしまう」問題に対し、Claude Codeは「禁止」ではなく「管理されたガードレールの提供」というアプローチを推奨しています。

managed-settings.json によるポリシーの強制適用

IT管理者は、従業員のPCに対して managed-settings.json という設定ファイルを配布することで、Claude Codeの挙動を強制的に制御できます。このファイルはユーザー権限では変更できないようロックすることが可能です。

設定可能なポリシーの例:

- 危険なコマンドのブロック:

rm -rfなどの破壊的コマンドや、システム設定を変更するコマンドの実行を禁止。 - 機密領域へのアクセス制御:

.envファイル、SSH鍵ディレクトリ(~/.ssh)、AWSクレデンシャルなどへの読み取りアクセスをdenyに設定。 - テレメトリの固定: 利用状況ログの送信先を企業の管理サーバーやSIEMに固定。

JamfやIntuneなどのMDM(モバイルデバイス管理)ツールを活用し、この設定ファイルを全エンジニアの端末へ一括配布することで、安全なガードレールが設置された状態でのみAIを利用させることができます。

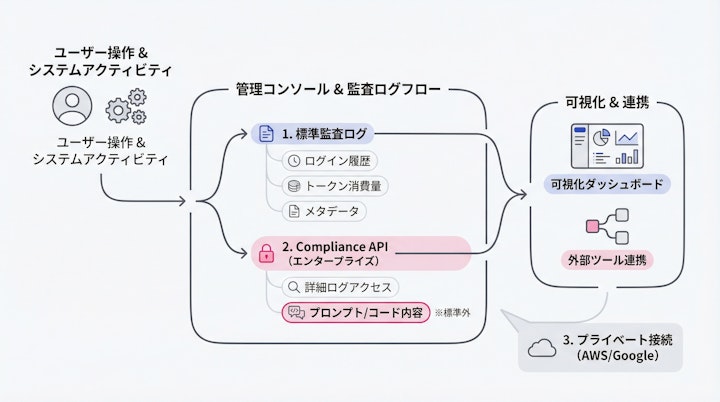

監査ログによる可視化

ガバナンスの基本は「可視化」です。何が起きているか把握できない状態(ブラックボックス)を解消します。

- 標準監査ログ: 管理コンソールから、ユーザーごとのログイン履歴、トークン消費量などのメタデータを確認できます。

- Compliance API: エンタープライズプランでは、より詳細なコンプライアンス用APIが利用可能です。これを使用すると、プロンプトの中身や生成されたコードを含む詳細ログにプログラムからアクセスできます(※標準ログには通常含まれません)。

- 外部ツール連携: OpenTelemetry等を介してDatadogやSplunkにログを転送し、「短時間に大量のコードが送信された」などの異常行動をリアルタイムで検知する仕組みも構築可能です。

3. AWS Bedrock / Google Vertex AI経由でのプライベート接続

金融・公共・医療など、特に高いセキュリティ要件が求められる業界では、AnthropicのAPIを直接利用するのではなく、ハイパースケーラー(AWS/Google Cloud)を経由する構成が推奨されます。

閉域網利用とデータレジデンシー

AWS BedrockやGoogle Vertex AIを利用することで、以下のエンタープライズグレードの要件を満たせます。

- PrivateLink / VPC接続: インターネットを経由せず、社内の閉域網(VPC)から直接AIモデルにアクセスし、通信経路のリスクを遮断します。

- データレジデンシー: 例えば東京リージョンを選択することで、処理データが日本国内から出ないことを保証できます(※モデルのリージョン対応状況に依存)。

- 統合認証 (IAM): AWS IAMなどの既存クラウドID管理基盤を利用して、Claude Codeへのアクセス権限を細かく制御できます。

コスト管理の一元化

DX(デジタルトランスフォーメーション)推進において、ツールごとの請求処理は管理コストの増大を招きます。クラウドプロバイダー経由であれば、クラウド利用料として請求を一本化でき、部門ごとのコスト配賦(タグ付けによる管理)も容易になります。

まとめ:監視から「イネーブルメント」へ

Claude Codeの企業導入におけるセキュリティ対策は、「性悪説に基づく監視」だけではなく、「開発者が安心して能力を発揮できる環境づくり(イネーブルメント)」であるべきです。

- 契約による保護: ZDRを適用し、知的財産が学習されないことを法務・契約レベルで担保する。

- システムによる制御: Managed SettingsをMDMで配布し、事故を防ぐガードレールを強制する。

- インフラへの統合: AWS Bedrockなどを活用し、既存のセキュリティポリシー内でAIを利用する。

これらを実装することで、企業はシャドーAIのリスクを排除しつつ、AIによる圧倒的な開発生産性を享受できます。

AIガバナンスは、もはやIT部門だけの問題ではありません。「どの程度のリスクを許容し、どこまでを自動化に委ねるか」という経営判断が求められています。まずは特定のチームを対象に、セキュアな環境下でのPoC(概念実証)から始めてみてはいかがでしょうか。

Jicoo(ジクー)について

セールスや採用などのミーティングに関する業務を効率化し生産性を高める日程調整ツール。どの日程調整ツールが良いか選択にお困りの方は、まず無料で使い始めることができサービス連携や、必要に応じたデザインや通知のカスタマイズなどの機能が十分に備わっている日程調整ツールの導入がおすすめです。

チームで使える日程調整ツール「Jicoo」とは?